最近传奇永恒更新X64位游戏了,人气还挺不错,所以咱们也去探索了下 首先分析下他的人物结构

用ce x64 搜索血量值,经过被怪物攻击筛选剩下2个

修改两值,发现第一个的值跟随第二个值变化,我们打开xdbg64,附加游戏

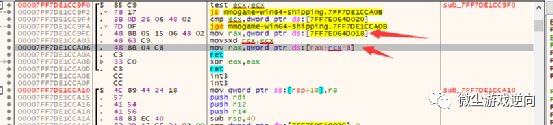

下硬件断点,跳到

得到[rcx+1ac],追rcx

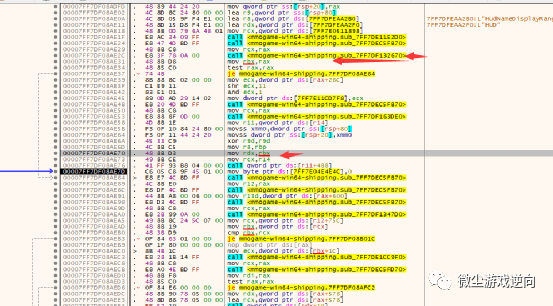

得到[[rdi+56c]+1ac],追rdi

来自于rax,来自于call,

rax来自与数组[[[0x7ff7e064d018]+rcx*8]+0x56c]+1ac 体力值;本来以为很简单 没想到还是比较复杂的

那就静下心来好好分析!

rcx=[[[0x7ff7e0ffd2ac]]+1c] (取dword)值

[[[0x7ff7e064d018]+ [[[0x7ff7e0ffd2ac]]+1c] (取dword)值 *8]+0x56c]+1ac

当然这里有一个二叉数结构遍历周围,周围怪物都在里面,要仔细分析

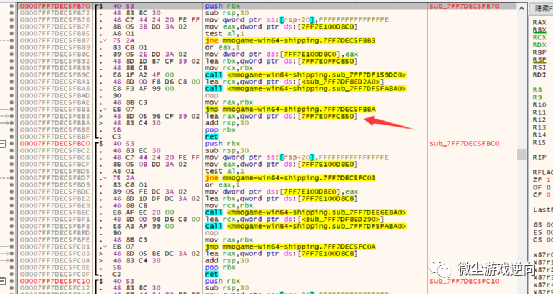

由于这里分析挺费劲的,那我们先换别的路线

我们可以重下硬件断点,这里有多个地方可以断,寻找一个简单的结构

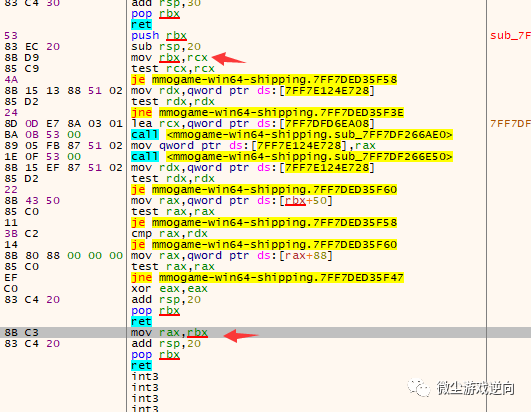

向上追rsi

向上追rdx,下断点ctrl+f9 ctrl+f8

来自这个call

直接追rcx,这个结构没发现什么有用的东西

![]()

[[[rcx+0x71c]+0x248]+0x65c]+1ac

进入这个call,找rax来源

这找到了基地址

[[[0x7ff7e0ffcb50+0x71c]+0x248]+0x65c]+1ac

3c是16进制,十进制是60就是血量,这个偏移只能偏移到自己 没有周围结构,我们还要继续寻找结构,回头看来

相当的复杂,我们这篇就先说到这里,下一篇在揭晓答案

了解更多游戏逆向 网络安全外挂与反外挂 X64游戏辅助汇编封包 反调试 内存脚本 微信尽在公众号微尘游戏逆向

如有侵权 请联系删除